サイバーセキュリティ経営ガイドライン

サイバーセキュリティ経営ガイドラインとは、経営者自らがリーダーシップをとって進めるべくセキュリティ対策をまとめたものです。セキュリティ対策の実施を「コスト」ではなく、事業活動に必須な「投資」と捉えることが重要で、経営者としての責務と考えるべきとされています。

サイバーセキュリティ経営ガイドラインは、2023年5月に Ver3.0 が公開されました。

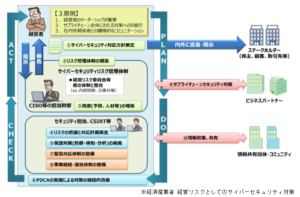

サイバーセキュリティ経営ガイドラインは、経営者が認識すべき3原則、サイバーセキュリティ経営の重要10項目、および、チェックシートなどの付録で構成されます。

経営者が認識すべき3原則

経営者は、以下の3原則を認識し、対策を進めることが重要です。特に下線部は、V3.0で変更があった箇所です。

原則1:経営者のリーダシップが重要

経営者は、サイバーセキュリティリスクが自社のリスクマネジメントにおける重要課題であることを認識し、自らのリーダーシップのもとで対策を進めることが必要です。

これは、セキュリティ対策のためには、全社的な責任者の任命や体制の構築、情報システムへの投資などが必要になるためです。

原則2:サプライチェーン全体にわたる対策への目配り

サイバーセキュリティ確保に関する責務を全うするには、自社のみならず、国内外の拠点、ビジネスパートナーや委託先等、サプライチェーン全体にわたるサイバーセキュリティ対策への目配りが必要です。

これは、いくら自社のセキュリティ対策を万全にしても、サプライチェーンが脆弱であれば、その脆弱性を起点として自社まで影響が及ぶためです。

原則3:社内外関係者との積極的なコミュニケーション

平時及び緊急時のいずれにおいても、効果的なサイバーセキュリティ対策を実施するためには、関係者との積極的なコミュニケーションが必要です。

特に緊急時における情報開示の遅れは、企業に対しての不信感を高め、社会的信頼を損なってしまう可能性があります。

サイバーセキュリティ経営の重要10項目

経営者は、以下の重要10項目について、サイバーセキュリティ対策を実施する上での責任者や担当部署への指示を通じて、組織に適した形で確実に実施させる必要があります。

これらは、単なる指示ではなく、実施方針の検討、予算や人材の割当、実施状況の確認や問題の把握と対応等を通じてリーダーシップを発揮することが含まれます。

指示1:リスクの認識の組織全体での対応方針の策定

サイバーセキュリティリスクを経営者が責任を負うべき経営リスクとして認識し、組織全体としての対応方針(セキュリティポリシ)を策定し、策定した対応方針を対外的な宣言として公表させる必要があります。

指示1の実践状況のチェックリストは以下になります。

|

指示2:リスク管理体制の構築

サイバーセキュリティリスクの管理に関する各関係者の役割と責任を明確にした上で、リスク管理体制を構築させ、サイバーセキュリティリスクの管理体制の構築にあたっては、組織内のガバナン

スや内部統制、その他のリスク管理のための体制との整合を取らせる必要があります。

指示2の実践状況のチェックリストは以下になります。

|

指示3:対策のための資源確保

サイバーセキュリティに関する残存リスクを許容範囲以下に抑制するための方策を検討させ、その実施に必要となる資源(予算、人材等)を確保した上で、全ての役職員に自らの業務遂行にあたってセキュリティを意識させ、スキル向上のための人材育成施策を実施させる必要があります。

指示3の実践状況のチェックリストは以下になります。

|

指示4:リスクの把握とリスク対応に関する計画の策定

事業に用いるデジタル環境や情報を特定させ、それらに対するサイバー攻撃(過失や内部不正を含む)の脅威や影響度を評価させ、サイバー保険の活用や専門ベンダへの委託を含めたリスク対応計画を策定させ、対応後の残留リスクを識別させる必要があります。

指示4の実践状況のチェックリストは以下になります。

|

指示5:リスクに効果的に対応する仕組みの構築

サイバーセキュリティリスクに対応するための保護対策として、防御・検知・分析の各機能を実現する仕組みを構築させ、構築した仕組みについて、事業環境やリスクの変化に対応するための見直しを実施させる必要があります。

指示5の実践状況のチェックリストは以下になります。

|

指示6:PDCA サイクルによる対策の継続的改善

リスクの変化に対応し、組織や事業におけるリスク対応を継続的に改善させるため、PDCA(Plan・Do・Check・Action)サイクルを運用させ、対策の状況を定期的に報告させることで問題の早期発見に努め、問題の兆候を認識した場合は改善させる必要があります。

指示6の実践状況のチェックリストは以下になります。

|

指示7:インシデント発生時の緊急対応体制の整備

影響範囲や損害の特定、被害拡大防止を図るための初動対応、再発防止策の検討を適時に実施するため、制御系を含むサプライチェーン全体のインシデントに対応可能な体制(CSIRT 等)を整備させ、適宜実践的な演習を実施させる必要があります。

指示7の実践状況のチェックリストは以下になります。

|

指示8:被害に備えた事業継続・復旧体制の整備

インシデントにより業務停止等に至った場合、企業経営への影響を考慮していつまでに復旧すべきかを特定し、復旧に向けた手順書策定や、復旧対応体制の整備をさせ、サプライチェーンも含めた実践的な演習を実施させる必要があります。

指示8の実践状況のチェックリストは以下になります。

|

指示9:サプライチェーン全体の状況把握及び対策

ビジネスパートナー等との契約において、サイバーセキュリティリスクへの対応に関して担うべき役割と責任範囲を明確化するとともに、対策の導入支援や共同実施等、サプライチェーン全体での方策の実効性を高めるための適切な方策を検討させる必要があります。

指示9の実践状況のチェックリストは以下になります。

|

指示10:情報の収集、共有及び開示の促進

有益な情報を得るには自ら適切な情報提供を行う必要があるとの自覚のもと、サイバー攻撃や対策に関する情報共有を行う関係の構築と被害の報告・公表への備えをさせ、入手した情報を有効活用するための環境整備をさせる必要があります。

指示10の実践状況のチェックリストは以下になります。

|