暗号鍵管理

暗号鍵管理は、データの機密性と完全性、および、システム利用者の認証を目的として使われます。

システムをセキュアに保つためには、暗号アルゴリズム自体がセキュアであるだけでは不十分で、その暗号鍵もセキュアに管理されている必要があります。これは、暗号鍵管理の脆弱性を突く攻撃方法の方が、暗号アルゴリズム自体を破るよりも一般に容易であるためです。

CRYPTREC 暗号リスト

総務省と経済産業省は、安全性、実装性能及び市場における利用実績を踏まえて暗号技術の評価を行い、2013年に「電子政府における調達のために参照すべき暗号のリスト(CRYPTREC 暗号リスト)」を策定しました。

特に、安全性及び実装性能が確認された暗号技術で、市場における利用実績が十分であるか、今後の普及が見込まれると判断されたものは「電子政府推奨暗号リスト」に分類されます。

暗号鍵管理における時間管理

暗号鍵管理での時間の定義は以下になります。

- 暗号鍵管理システムのライフタイム

暗号鍵管理システムの運用開始から運用終了までの期間。 - 暗号アルゴリズムのライフタイム

暗号アルゴリズムが利用できる運用開始から運用終了までの期間。 - 情報のライフタイム

情報が生成されてから廃棄されるまでの保護が必要な期間。 - 暗号鍵有効期間

鍵情報(暗号鍵やメタデータ)が生成されてから廃棄されるまでの期間。 - 最大許容暗号鍵有効期間

同一の鍵情報が利用可能な期間の最大許容値。

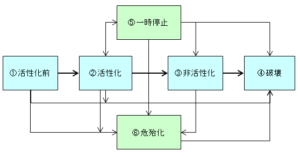

暗号鍵のライフサイクル

暗号鍵は、生成から破壊までの間(ライフサイクル)にいくつかの状態が存在します。

- 活性化前状態

暗号鍵は生成されたが、使用が認可されていない状態です。鍵の所持証明などの暗号鍵の検証にのみ使用することができます。 - 活性化状態

暗号鍵が、実際の暗号処理で使用することを認可されている状態です。 - 非活性化状態

暗号鍵は、暗号化や署名生成には使用できませんが、暗号化された保護情報の復号や署名検証には使用できます。例えば、アーカイブされている暗号鍵が該当します。 - 破壊状態

暗号鍵が完全に存在しなくなった状態です。但し、当該暗号鍵で暗号化された情報は復号することができなくなります。 - 一時停止状態

暗号鍵の利用が一時的に認められなくなっている状態です。暗号鍵の危殆化が疑われている場合、暗号鍵を所有する利用者(デバイス)が一定期間利用しない場合が該当します。 - 危殆化状態

暗号鍵が、実際の暗号処理で安全に利用できる保証がなくなった状態です。危殆化状態となった暗号鍵は失効させる必要があります。

暗号鍵管理システム設計指針

IPAの暗号鍵管理システム(以下、CKMS)の設計指針では、検討項目が目的に応じて以下の6つのグループに分類されています。1~4は暗号鍵管理システムの利用環境に関わらず検討する必要がある項目になります。

- CKMSの設計原理と運用ポリシ

CKMSとして実現すべき全体方針に関する検討項目です。ここでの検討結果が2以降の検討項目での具体的な技術的選択や精緻化などでの条件として適用されます。 - 暗号アルゴリズム運用のための暗号鍵管理オペレーション対策

1の方針を実現するために、生成から廃棄までのライフサイクルでの暗号鍵の管理で必要となる機能や運用方法に関する検討項目です。狭義の意味での暗号鍵管理に相当します。 - 暗号アルゴリズムの選択

利用する暗号アルゴリズムの選択条件に関する検討項目です。 - 暗号アルゴリズム運用に必要な鍵情報の管理

2で規定した暗号鍵やメタデータについて、具体的な設定方法や保管方法に関する検討項目です。 - 暗号鍵管理デバイスのセキュリティ対策

暗号鍵を管理するための個々のデバイスに対して、必要に応じて検討する項目です。暗号鍵

の管理・保管を実際に行う個々のデバイスを対象とします。 - CKMSのオペレーション対策

システムとしての暗号鍵管理が正常に機能するための検討項目です。暗号鍵管理システム全体の総合的なシステム設計で必要となります。

1.CKMSの設計原理と運用ポリシ

この章では以下の検討項目が含まれています。

- CKMSをどのような方針(ポリシ)で運用するのか/機能を持つか

- セキュリティポリシの実現方法と利用方法

- CKMSセキュリティポリシと関係がある他のセキュリティポリシ

- 認可された範囲でのみ機微な情報にアクセスできること、認可されないアクセスを検知・防御し、管理者に通報すること

- データと所有者が関連付けられない匿名性、 2 つ以上の関連する事象を互いに関係付けられない連結不可能性、相手が特定できない観測不可能性など

- 鍵情報を認可されない開示(窃取)や改変(改ざん)から保護すること

- 異なるセキュリティドメイン間での互いのセキュリティポリシの検証方法や、鍵情報を交換するための手順など

- 参加者(責任者/管理者/運用者/ユーザ)についての権限

- 役割には、CKMS 全体の最終責任を負う「システムオーソリティ」、CKMS の現場責任者に位置付けられる「システム管理者」および「暗号責任者」、CKMS 運用から独立して監査を行う「監査責任者」、「CKMS ユーザ」などがあります

- 一個人に複数の役割が割り当てる場合、どのように役割を混同せずに実行するか

- 説明責任を果たすための操作ログの取得

- 暗号鍵管理システムの構築環境や実現目標

- どのようなデバイスやコンポーネントで鍵情報の保護や管理等が行われるか

- 日時の正確性をどのような手段で達成するのか

- ネットワークへの影響がどの程度までなら許容できるのか

- 初期及び将来のユーザ数、利用目的、利用環境(場所、時間等)、ユーザに課す知識・責任など

- 複数のシステム間で相互運用する場合のルールなど

- 習熟していないユーザのユーザインタフェースの検討

- 適合しなければならない法規制や標準化等について

- どのような標準に適合するか

- 使用される地域・国家に適用される各国の法律・ルール・規則等への準拠

- 将来的な移行対策を準備しておく必要があるか。あるならどういった準備をするか

- 保護する情報のライフタイムと同じかそれ以上のセキュリティライフタイムを持つ暗号アルゴリズムを利用する

- 暗号アルゴリズムに対する新しい攻撃や新しい計算機技術の発展など潜在的な脅威

2.暗号アルゴリズム運用のための暗号鍵管理オペレーション対策

この章では以下の検討項目が含まれています。

- 暗号鍵の目的とCKMS設計

- 鍵が生成される場所と手段、鍵タイプ、保管中及び配送中の保護方法など、機微なデータを保護するための暗号鍵に対する設計方針や要求事項

- 活性化、非活性化、危殆化、破壊などの鍵状態と遷移条件を定義し、状態間の遷移、および遷移の際のデータの入出力

- 暗号鍵の生成から廃棄までのライフサイクルでの運用と必要な機能群

- 暗号鍵のライフサイクルにおける鍵状態及び遷移条件

- 鍵活性化の手順や遷移条件、通知方法など

- 鍵非活性化の手順や遷移条件、変更方法、通知方法など

- 鍵失効の遷移条件および通知方法など

- 暗号鍵を再活性化するための遷移条件および通知方法など

- 鍵情報を破壊するための条件及び具体的な破壊方法、通知方法など

- 暗号鍵を生成する際に利用する乱数生成器

- 鍵導出機能/鍵更新機能が利用される条件や鍵導出方法、通知方法など

- 対称鍵または公開鍵/秘密鍵の検証機能への要求事項

- トラストアンカーの完全かつセキュアなメンテナンス(配送・保管・追加・削除)

- 利用者(デバイス)などを伴う暗号鍵の所有者登録機能についての要求事項

- 暗号鍵とメタデータの関連付けの暗号鍵有効期間を通じた完全性の維持

- メタデータの変更機能・削除機能が利用できる対象や条件、認可されていない利用者(デバイス)の利用防止策など

- 鍵情報の保管方法

- 保管中の鍵情報の完全性と機密性の保護や鍵情報が破損した際の対策

- 鍵情報の保管場所や保護方法などの要求事項

- 鍵情報のバックアップやアーカイブを行うための条件

- バックアップやアーカイブされた鍵情報を復元するための条件や復元方法

- 鍵情報の鍵確立方法

鍵確立機能とは、2 つ以上の利用者(デバイス)で暗号鍵を共有するプロセスで、鍵配送は、一方の利用者(デバイス)で暗号鍵を生成し他方に配付する方法で、鍵合意は、両方の利用者(デバイス)が共有鍵導出のための情報を共有する方法です。- 鍵配送における機密性保護のため、完全性保護や鍵送信者に対する要求事項

- 鍵合意プロセスの手法、利用者(デバイス)の認証方法

- 他方の利用者(デバイス)が正しい暗号鍵を確立したことの確認をするための条件

- 利用する鍵確立プロトコル

(IKE、TLS、S/MIME、Kerberos、DNSSEC、SSH など)

- 鍵情報の喪失・破損時のBCP対策

- BCP 対策として必要な鍵情報のバックアップを行うための手続きや要求事項

- BCP 対策として復旧を行うための手続きや要求事項

- 鍵情報の危殆化時のBCP対策

- その原因及び範囲を決定するために危殆化を評価

- 鍵情報の露出を最小化するために危殆化軽減手段を実行

- 危殆化の再発を防止するために適切な是正手段を実施

- CKMSをセキュアな運用状態に復帰させる

3.暗号アルゴリズムの選択

この章では以下の検討項目が含まれています。

- どのようなセキュリティ強度の暗号アルゴリズムを利用するか

- 要求される保護レベル(セキュリティ強度)に応じた暗号アルゴリズムの選定

4.暗号アルゴリズム運用に必要な鍵情報の管理

この章では以下の検討項目が含まれています。

- 暗号鍵および鍵情報の有効期間

- 鍵情報の生成するか

- 鍵情報の選択

- CKMSが取り扱う全ての鍵タイプの利用用途および生成手段、メタデータ、信頼関係、保護方針など

- 鍵情報の窃取や改ざんなどからの保護

- 暗号学的プロセスや信頼プロセスなど、メタデータ要素内に含まれている情報を保護する方法

5.暗号鍵管理デバイスへのセキュリティ対策

この章では以下の検討項目が含まれています。

- 鍵情報へのアクセスコントロール

- アクセスコントロールへの要求事項

- 暗号モジュールのセキュリティポリシを定める

- 暗号モジュールの危殆化の疑いがあった場合には、通常運用に戻る前に当該暗号モジュールをセキュア状態に再確立する

- 暗号鍵管理機能を実行するために複数の利用者(デバイス)が協力する場合の概要

- 暗号鍵を鍵分割する場合の概要

- セキュリティ評価・試験

- 他のシステムとの相互運用性テストの実施概要

- 機能テストおよびセキュリティテスト(ペネトレーションテストなど)の実施概要

- 環境テスト(例えば、温度範囲及び電圧範囲など)の実施概要

- セルフチェックテスト(完全性及びセキュリティ障害に対してデバイスが自分自身を定期的にテストする機能)の概要

- スケーラビリティテスト(プロセスが増大する負荷への適応性)の実施概要

- 第三者テスト(CC認証、JCMVP認証、CMVP認証、CAVP認証など)の概要

- 暗号モジュールの障害時のBCP対策

- 暗号モジュール障害発生時におけるBCP対策を定める

- 暗号モジュールの修理・交換を行った場合のセキュリティ状態の確認と機能確認

6.CKMSのオペレーション対策

この章では以下の検討項目が含まれています。

- CKMSへのアクセスコントロール

- 内部の機微なデータを窃取及び改ざんなどから保護するための方策

- デバイスに対する認可されない使用から保護するための方策

- マルウェア感染防止に対する要求事項

- イベント内容、発生日時、イベントを発生させたデバイスなど、監査機能に対する要求事項

- セキュリティ境界をコントロールするためのセキュリティデバイス(ファイアウォール及び侵入検知・防御システムなど)

- CKMSのコンポーネントやデバイスが不正な組み込みがされていないことの保証

- 構成管理に関する要求事項

- 開発環境およびメンテナンス環境における物理的、人的、システム的セキュリティに関する要求事項

- 欠陥修正能力(システムの欠陥を検知、報告及び修正する能力)に関する要求事項

- CKMSのセキュリティアセスメント

- 第三者検証のレビュー、アーキテクチャレビュー、機能テスト及びセキュリティテスト、ペネトレーションテストなどのセキュリティアセスメントの要求事項

- 定期的なセキュリティアセスメントで実行される要求事項

- システムに著しい変更が加えられた場合など、追加のセキュリティアセスメントでの要求事項

- セキュリティメンテナンスで実行される要求事項

- 第三者検証のレビュー、アーキテクチャレビュー、機能テスト及びセキュリティテスト、ペネトレーションテストなどのセキュリティアセスメントの要求事項

- アクセスコントロールの危殆化時のBCP対策

アクセスコントロールの危殆化が検知された場合、次のステップを参考に、適切な当事者に危殆化を警告し、望ましくない影響を軽減し、セキュアな状態に復帰させる。 - 原因および範囲を決定するために危殆化を評価

- 鍵情報の露出を最小化するために危殆化軽減手段を実行

- 危殆化の再発を防止するために適切な是正手段を実施

- CKMS をセキュアな運用状態に復帰させる

- 障害・災害発生時の BCP 対策

- CKMS設備の物理的損害発生時において準備すべき要求事項、および、復旧のための手続きや要求事項

- 公共サービス(電気、水道、下水道、空調等)の停止時における 代替手段

- 通信および計算機能の機能停止時における代替手段

- システムバックアップが定期的に作成され、CKMSが運用可能な状態に復旧できるなどの障害発生時における対策

- CKMS設備の物理的損害発生時において準備すべき要求事項、および、復旧のための手続きや要求事項

IT

マネジメント、セキュリティ、ネットワーク、システム

散策路TOP

数学、応用数学、古典物理、量子力学、物性論、電子工学、IT、力学、電磁気学、熱・統計力学、連続体力学、解析学、代数学、幾何学、統計学、論理・基礎論、プラズマ物理、量子コンピュータ、情報・暗号、機械学習、金融・ゲーム理論