CSMS制度

CSMS(Cyber Security Management System)制度(CSMS適合性評価制度)とは、産業用オートメーションおよび制御システム(IACS:Industrial Automation and Control System)を対象とした、サイバーセキュリティマネジメントシステムに対する第三者認証制度です。

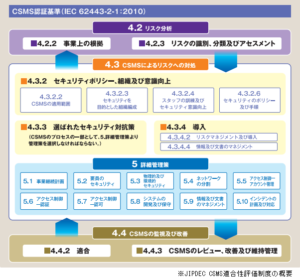

CSMS証制度は、JIP-CSCC100を認証基準に採用しています。JIP-CSCC100は、国際標準IEC62443-2-1:2010「産業用通信ネットワーク-ネットワーク及びシステムセキュリティ」をベースに JIPDEC(日本情報経済社会推進協会)が発行した規格です。

CSMSの構築・運用のメリット

CSMS制度の目的は、組織の IACSのセキュリティを向上させ、サイバー攻撃から守ることです。CSMS導入のメリットは以下になります。

- サイバー攻撃に対するリスクの低減

- IACSの運用担当者に対するセキュリティ管理策の行動指針の設定

- セキュリティ対策の継続的改善が可能

CSMS認証取得のメリット

組織がCSMSを取得することのメリットは以下になります。

- サイバーセキュリティ管理体制の客観的な証明が可能

- 第三者の視点でセキュリティチェック

- 組織のブランド力の強化

ISMSとCSMS

ISMS(情報セキュリティマネジメントシステム)とCSMSの共通点は、両規格とも継続的改善である PDCA(Plan-Do-Check-Act)を実施すること、守りたい情報資産に対し機密性・可用性・完全性の3つの観点からリスクアセスメントを行うことなどです。

ISMSとCSMSの最も異なる点は、セキュリティの管理対象範囲です。ISMSが情報資産(情報システム資産)を対象としているのに対し、CSMSは IACS(工場システム)のみを対象とします。

CSMSの構成

CSMS認証基準は、5つの章から構成されています。

- 1章:適用範囲

- 2章:引用規格

- 3章:用語及び定義

- 4章:サイバーセキュリティマネジメントシステム

- 5章:詳細管理策

サイバーセキュリティマネジメントシステム

一般的要求事項として、組織は、事業活動全般において直面するリスクに対して、文書化したCSMSを確立・導入・運用・レビュー・改善することが求められています。

リスクへの対処では、詳細管理策または詳細管理策以外から管理策を選択します。このとき、その管理策を選択した理由、あるいは、選択から外した理由を明記する必要があります。

リスク分析

リスク分析では、リスクの識別・分類およびアセスメントを以下の手順で実施します。リスク分析は、技術や組織の変化に基づき繰り返し実施する必要があります。

- リスクアセスメント方法の選択する。

- 対象のIACSを定義し、ネットワーク図を作成する。

- IACSのセキュリティが損なわれた場合の財務面とHSE(健康・安全・環境)への影響を評価する。

- IACSのセのライフサイクル全体にわたり脆弱性アセスメントを実施する。

- 4項で識別された脆弱性に優先順位を付ける。

IACSの脆弱性や脅威に対して、可用性(A)、完全性(I)、機密性(C)の観点からリスクを評価します。リスク評価の対象は、開発、導入、更新、廃棄のライフサイクル全てになります。脆弱性の洗い出しは、以下のサイトを参考にします。

また、リスクレベルの目安は以下になります。

| カテゴリ | 発生可能性 | 影響度 |

| 高 | 今後1年以内に発生の可能性大 | 1サイトの停止が7日超 |

| 中 | 今後10年以内に発生の可能性大 | 1サイトの停止が2日超 |

| 低 | 発生する可能性は低い | 1サイトの停止が1日超 |

| リスクレベル | 影響度 | |||

| 高 | 中 | 低 | ||

| 発生可能性 | 高 | 高 | 高 | 中 |

| 中 | 高 | 中 | 低 | |

| 低 | 中 | 低 | 低 | |

セキュリティポリシと組織

リスクへの対処は、経営陣主導で全組織的に実施する必要があります。

- 経営陣の主導によってセキュリティに責任をもつ組織を確立する。

- 経営陣の承認を受けたキュリティポリシを策定し、従業員に周知し、定期的に見直す。

- 全ての従業員に対して教育、訓練などを定期的に実施する。

セキュリティポリシの文書体系のイメージは以下になります。

| 上位レベル | 全社共通 | 基本方針 |

| 詳細レベル | CSMS組織固有 | 個別方針・実施基準 |

| 実施手順 |

セキュリティ対抗策

セキュリティ対策には以下の種類があります。

実行

CSMSの導入では以下の観点で検討します。

監査と改善

監査と改善では、導入したCSMSに対し、PDCA(Plan-Do-Check-Act)のサイクルを繰り返すことが要求事項として規定されています。

- セキュリティポリシが機能しているかの監査を定期的に実施する

- CSMSを定期的に評価し見直しを行う

- 法令や業界で行われているベストプラクティスなどの情報を収集し評価する

詳細管理策

事業継続計画

事業継続計画でのポイントは以下になります。

|

要員のセキュリティ

要員のセキュリティでのポイントは以下になります。

|

物理的セキュリティ

物理的セキュリティでのポイントは以下になります。

|

ネットワーク分割

ネットワーク分割でのポイントは以下になります。

|

アクセス制御(アカウント管理)

アクセス制御(アカウント管理)でのポイントは以下になります。

|

アクセス制御(認証)

アクセス制御(認証)でのポイントは以下になります。

|

アクセス制御(認可)

アクセス制御(認可)でのポイントは以下になります。

|

システム開発と保守

システム開発と保守でのポイントは以下になります。

|

情報と文書のマネジメント

情報と文書のマネジメントでのポイントは以下になります。

|

インシデント対応

インシデント対応でのポイントは以下になります。

|